Otomotiv Üreticileri için 4 Siber Güvenlik Riski

Son yıllarda gerçekleşen yüksek profilli siber saldırılar, otomotiv sektöründe artan siber güvenlik risk seviyelerini gözden geçirmemize neden oldu. Otomotiv endüstrisinin, genellikle tesis seviyelerindeki makineler ve cihazlar da dahil olmak üzere kurulu ağ varlıkları üzerindeki siber saldırı potansiyellerini gözden geçirmeleri büyük önem taşıyor. Peki otomotiv imalatçıları için öne çıkan siber riskler neler, yeni yazımızda göz attık.

Riskler

Başarılı saldırılar yalnızca fidye yazılımının kapatılması, veri kaybı ve pahalı kurtarma süreçleri açısından finansal riskler yaratmakla kalmaz, aynı zamanda otomotiv fabrikalarında fiziksel güvenlik riskleri, uzun tedarik zinciri kesintileri ve hatta davalara neden olabilir.

Bunun yanında her otomotiv üreticisinin siber güvenlik açıklarını kapatmak için atabileceği adımlar var. Ayrıca, yüksek öncelikli, iyileştirilebilen siber boşlukların çözülmeden kalmasına izin vermektense, siber esnekliği önceden güçlendirmek çok daha uygun maliyetlidir.

İlginizi Çekebilir: Mikro Duruşlar Verimliliğinizi Azaltabilir

OT/ICS Ağ ve Varlık Güvenliği

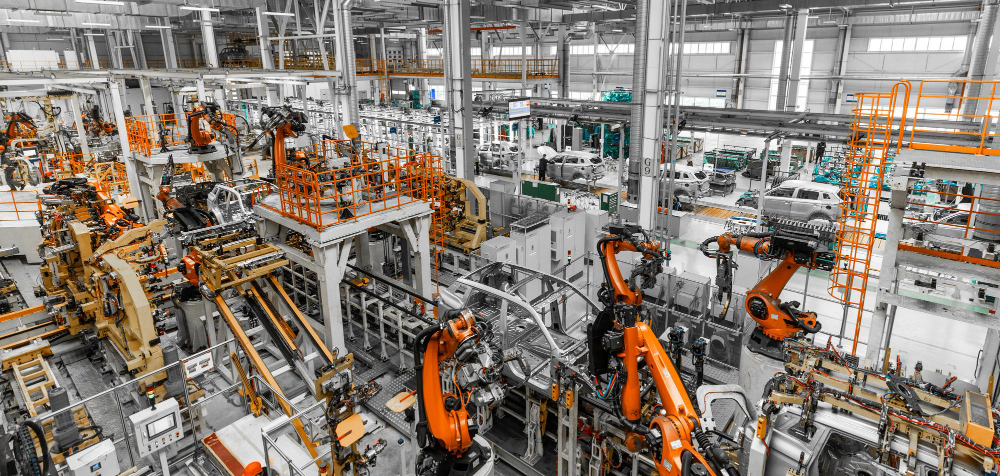

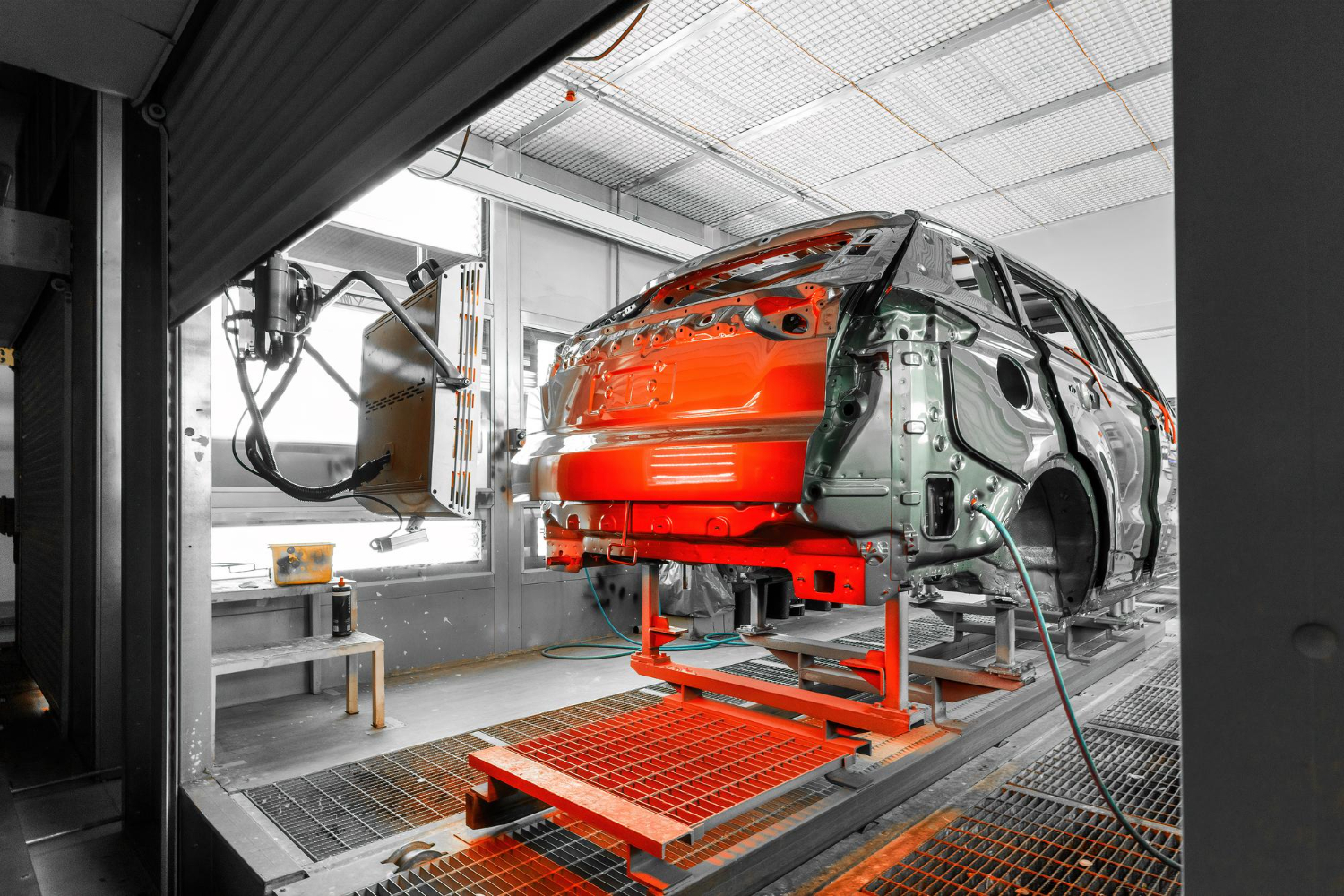

Son on yılda, otomotiv üreticileri haberleşme protokollerini devreye soktu ve sensörler/aktüatörlerden oluşan bir IoT ekosistemi ile fabrika katında veri toplamayı etkinleştirdi. OT’den BT’ye veri paylaşımı, bu verilerin kurumsal sistemler içinde ayrıntılı analizi yoluyla fabrika verimliliklerini ve maliyet düşüşlerini büyük ölçüde kolaylaştırdı.

Bununla birlikte, OT/IT sınırı boyunca artan bağlantıdan gelen veriye dayalı içgörülerin patlaması ve karmaşık tehdit aktörlerinin yükselişi riski artırdı. Etkili siber güvenlik, meşru olanın proaktif olarak güvenceye alınmasını sağlamak için ağlarda tam olarak ne olduğunu bilmekle başlar, aynı zamanda meşru olmayanları kaldırır ve engeller.

Uygun güvenlik olmadan, tehdit aktörleri, fidye için kontrolörleri veya PLCleri kilitleme, makinelerin fiziksel hareketlerini kontrol etme, reçete verilerini değiştirme ve hatta işçi güvenliği tehlikeleri yaratma potansiyeliyle sistemi ihlal edebilir.

İlginizi Çekebilir:Endüstriyel Otomasyonda Yaygın Haberleşme Protokolleri

Kötü Güncelleme Yönetimi

Endüstriyel tesislerde PC ve PLClerin yanında işletim sistemlerinin veya yazılımların eski sürümlerini çalıştıran cihazlar, siber saldırılara karşı oldukça hassastır. Yamalar genellikle yazılımdaki kritik güvenlik açıklarını giderir ve bunları zamanında uygulamamak, kötü niyetli kişilerin bilinen güvenlik kusurlarına sahip eski sürümlerden yararlanmalarını nispeten önemsiz hale getirerek yüksek siber güvenlik riski taşır.

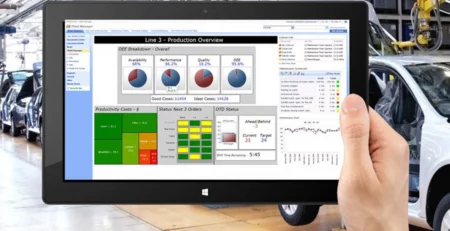

Kötü güncelleme yönetimi, otomotiv endüstrisinde siber güvenlik riskleri oluştururken, üretim açısından kritik tesis cihazları bağlamında da anlaşılabilir. BT dünyasında, sunucular ve iş istasyonları için minimum iş kesintisi ile sonuçlanan bir yama rutini oluşturmak kolaydır.

İstatistikler, yalnızca bir dakikalık durdurulan fabrika üretim maliyetlerinin otomotiv üreticilerine 22.000 dolara mal olabileceğini gösteriyor. Üretim ortamları fiziksel sunucularla çalıştığında ve OT veri merkezlerinin 7/24 izlenmesi ve yönetilmesiyle henüz sanal bilgi işlem altyapılarına taşınmadığında risk artar.

OT yama yönetimini ele almak, minimum üretim kesintisi ayak izi ile yapılandırılmış bir strateji gerektirir. Bu süreçte bir varlık envanteri, her tesis cihazına, üzerlerinde çalışan yazılım sürümlerine ve bunların yama uygulanmamış güvenlik açıklarına genel bir bakış sağlamak için kritik öneme sahiptir. Ayrıca, yaygın tuzaklardan kaçınmak ve etkin güvenlik ile üretim çalışma süresi arasında doğru dengeye hızla ulaşmak için üretim operasyonlarında deneyimli bir siber güvenlik danışmanı da yararlıdır.

İlginizi Çekebilir: MES Üretim Sistemleri

OT Güvenlik Bilgi Boşlukları

OT güvenlik bilgisi boşlukları, başka bir güvenlik açığı kaynağıdır – çünkü bilmediğiniz şeyleri koruyamazsınız.

Örneğin, elektrikli araç alanındaki girişimler, BT siber güvenliğinin tüm temellerini son derece yüksek bir dereceye kadar kapsayabilir, ancak OT güvenlik açıklarını ihmal edebilir. Otomasyon düzeyindeki virüsler, solucanlar ve güvenlik açıkları ağ üzerinden yayılabilir ve fiziksel ekipman için tehdit oluşturabilir. En meşhur örnek, Windows açıkları aracılığıyla PLC’leri hedef alan Stuxnet’tir.

Bir yanıt yazın